O recente ataque hacker contra a corretora de criptomoedas Bybit revelou um dos mais sofisticados esquemas de cibercrime da atualidade. Conforme análise da empresa Chainalysis, especialistas em rastreamento de blockchain, a investida foi atribuída ao Lazarus, grupo de hackers patrocinado pelo governo da Coreia do Norte, e os mesmos responsáveis por outros grandes roubos no setor cripto nos últimos anos.

A análise forense da Chainalysis revelou que o ataque seguiu um modus operandi conhecido dos hackers norte-coreanos, utilizando táticas avançadas de engenharia social e lavagem de dinheiro para dificultar a rastreabilidade dos fundos.

Os hackers da Coreia do Norte passaram um tempo expondo os funcionários da Bybit a ataques hacker e os fazendo assinar operações falsas com as chaves de acesso de cada responsável pela carteira multi assinaturas (“multisig”, na expressão em inglês).

Depois que o ataque foi bem-sucedido, os criminosos já tinham toda uma sequência sobre como mover as criptomoedas para diferentes endereços, transformar parte dos ativos em outras moedas e usar uma série de plataformas como exchanges descentralizadas e plataformas que não fazem controle de KYC.

Como o ataque da Bybit aconteceu

- Comprometimento inicial via engenharia social:

- Os hackers lançaram ataques de phishing direcionados a operadores de carteiras frias da Bybit, enganando-os para que assinassem transações maliciosas.

- Isso permitiu aos invasores substituir o contrato da carteira multiassinatura da corretora por um contrato fraudulento.

- Transferências não autorizadas:

- Durante uma aparente movimentação rotineira de fundos entre as carteiras frias e quentes da Bybit, os hackers interceptaram a operação.

- Foram desviados cerca de 401.000 ETH, avaliados em aproximadamente US$ 1,5 bilhão na época do ataque, para carteiras sob o controle dos criminosos.

- Dispersão de ativos por carteiras intermediárias:

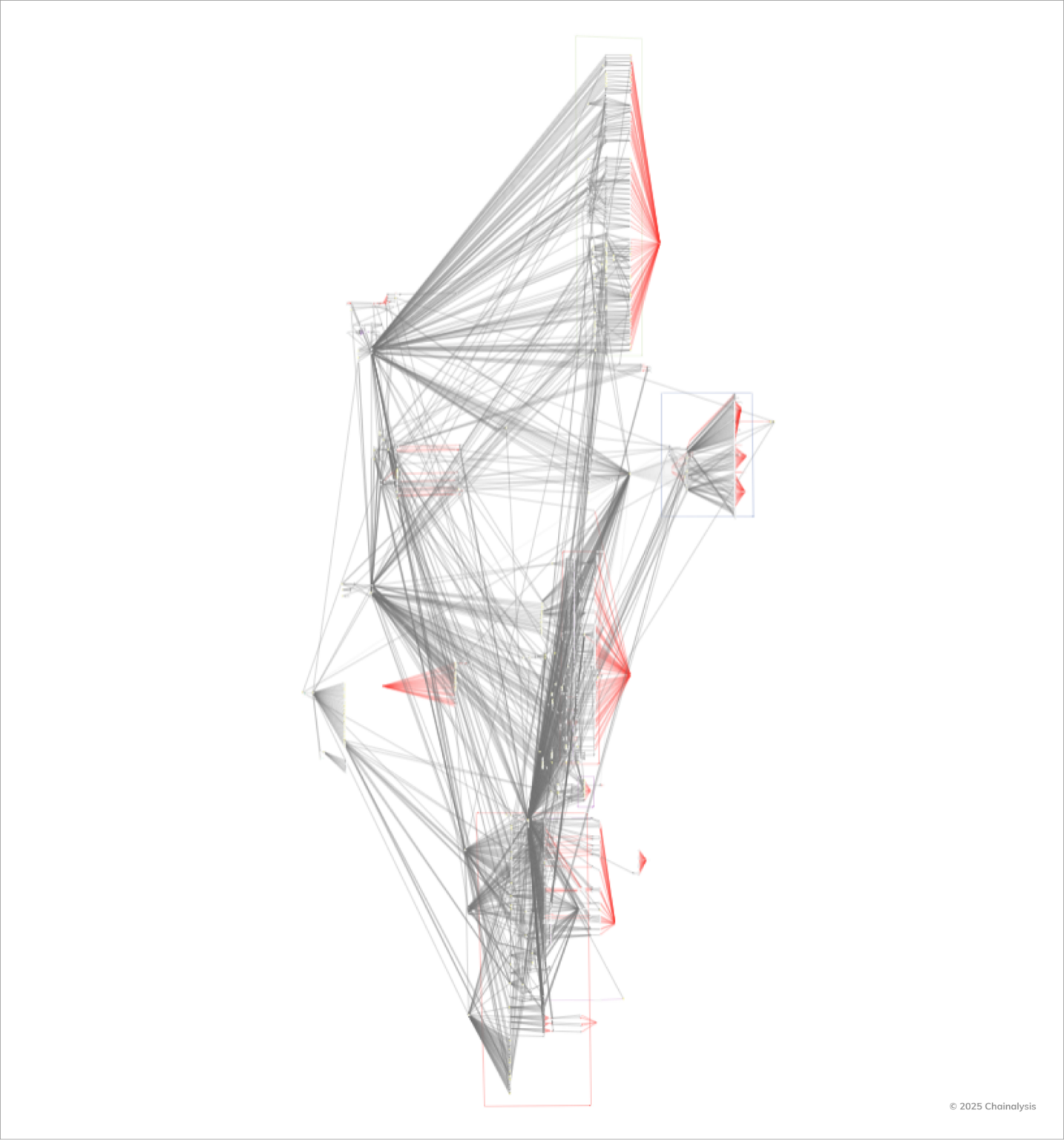

- Para dificultar a detecção, os fundos foram fragmentados em diversas carteiras intermediárias.

- Esse mapeamento complexo tem o objetivo de confundir as análises forenses e ocultar os rastros da movimentação.

- Conversão e lavagem de fundos:

- Os hackers converteram grande parte dos ETH roubados para BTC e DAI, utilizando exchanges descentralizadas (DEXs) e serviços de swaps sem necessidade de KYC (Conheça Seu Cliente).

- Além disso, utilizaram pontes cross-chain para movimentar os ativos entre diferentes redes blockchain.

- Armazenamento estratégico e lavagem gradual:

- Parte significativa dos fundos permanece parada em endereços estratégicos, prática comum dos hackers norte-coreanos.

- Esse método visa reduzir a atenção imediata das autoridades e possibilitar uma lavagem gradual ao longo do tempo.

O relatório da Chainalysis destacou um crescimento alarmante nas atividades criminosas associadas a hackers norte-coreanos. Em 2023, esses grupos roubaram aproximadamente US$ 660,5 milhões em 20 ataques. Já em 2024, esse número mais do que dobrou, atingindo US$ 1,34 bilhão em 47 incidentes. O ataque à Bybit, sozinho, superou todo o montante roubado pela Coreia do Norte no ano passado, resultando na perda de quase US$ 1,5 bilhão.

Você tem dúvidas de como montar uma carteira estratégica? O MB quer ajudar você com um portfólio pronto, com as principais criptomoedas relacionadas à inteligência artificial. Clique aqui para responder uma pesquisa e ajudar o MB nesta construção.